Xử lý spam index trong Google Search Console

Xử lý spam index trong Google Search Console đơn giản nhưng bạn cần hiểu nguyên bị từ đâu.

Xử lý spam index trong Google Search Console

Nhiều anh em làm web hay quản trị mạng của công ty có website hoạt động cũng phải đau đầu với dạng spam index trong Google Search Console.

- Cách nhận biết spam index trong Google Search Console

- Tác hại của spam index trong Google Search Console

- Cách xử lý spam index trong Google Search Console

- Cách tăng cường bảo mật cho website / vps

- Tham khảo hướng dẫn từ chính thống của google

- Hàng loạt website cơ quan Nhà nước bị chèn link quảng cáo cờ bạc

- Sau đây là lời khuyên của tôi khi website bạn bị chèn link

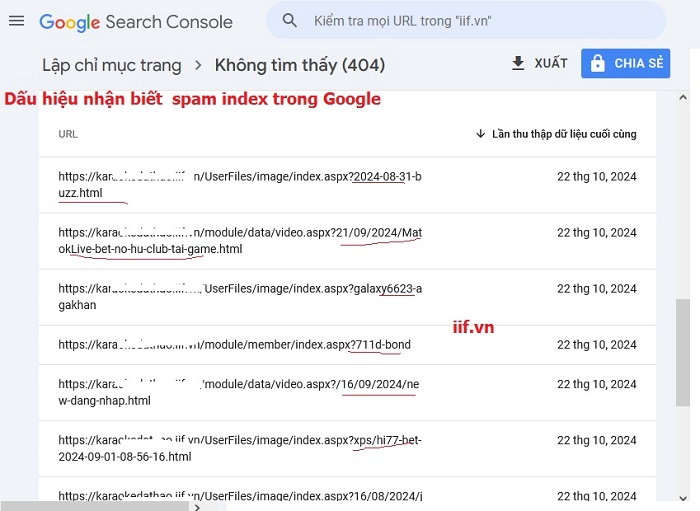

1. Cách nhận biết spam index trong Google Search Console

- Cách dễ nhất phát hiện spam index google là webiste bạn bình thường nhưng truy cập vào rất chậm trong khi mọi thứ như server, hosting vẫn ổn.

- Cách nhanh nhất là bạn cần có tài khoản Google Console, sao đó vào kiểm tra URL sẽ thấy không lập chỉ mục được, và nhiều liên kết mà website bạn không có.

* Ví dụ chỉ mục spam google của 1 web

https://iif.vn/img/glyph/Viet.aspx?zm-2024-09-08-00-20-15-amp

https://iif.vn/img/glyph/Viet.aspx?kpn/33win-bet-2024-08-31-09-57-31.html

https://iif.vn/UserFiles/flash/index.aspx?bk8vne-game-quay-no-hu-uy-tin.html

https://iif.vn/img/glyph/Viet.aspx?expert/g7-bet-2024-07-30-15-12-34.html

* Cách thứ 2: Nếu bạn không có Google Console thì rất khó nhận biết, nhưng nếu bạn giỏi SEO và code thì vẫn có thể nhận ra bằng cách vào mã nguồn website sẽ thấy các file lạ xuất hiện, cái này bạn phải là người lập trình chính web đó mới biết lạ hay không lạ nha, bạn tìm thấy trong file code có chữ trung quốc ... thì đúng luôn.

* Chú ý: Nếu mà xóa thì bạn phải dự phòng lại nha, lỡ xóa nhầm code có đường mà phục hồi.

2. Tác hại của spam index trong Google Search Console

- Làm website bị chậm, lúc nhanh lúc chậm, vì khi vào website trang chủ hay các trang sẽ kích hoạt các mã độc trên website của bạn chạy theo.

- Thứ hạn tìm kiếm website giảm sút đáng kể.

- Mất lòng tin của khách hàng, chưa kể vào web lại ra một trang web đ.á.n.h b..à...i (điều này đau đầu thật)

- Tóm lại, bạn bị giảm thu nhập vì website bạn hoạt động không ổn định.

3. Cách xử lý spam index trong Google Search Console

Việc đầu tiên bạn cần làm khi bị spam link:

- Thêm file Robots.txt thêm lệnh bên dưới để báo google không lập chỉ mục với các trang này

Disallow: *?*

Disallow: *...url....*

url là từ chưa các url bạn muốn bỏ qua không cho google lập chỉ mục

Ví dụ như phía trên thì Disallow: *bk8vne*

* Sau khi bạn xác nhận thì kết quả sẽ không được liền mà tầm 1 tuần nha.

Việc tiếp theo là làm cho website chạy ổn định lại bằng cách tìm xóa đi các đoạn lệnh mà hacker đã chèn vào

- Dò trong code website của bạn có những file chứa các lệnh lạ (vấn đề này chỉ bạn là người code web sẽ biết)

- Nếu website đó code nhiều việc do code tìm ra mã độc hack spam google rất khó và lâu, bạn cần dò qua phần mềm.

Để dò qua phần mềm bạn cần tải mã nguồn webiste đó về máy tính và thực hiện dò mã nha.

Cấu hình lại trong web.config (nếu bạn làm bằng aspx)

<customErrors mode="RemoteOnly" defaultRedirect="khongtimthay.aspx">

<error statusCode="404" redirect="khongtimthay.aspx" />

</customErrors>

Việc quan trọng là bạn đổi mật khẩu của hosting hay vps, sau đó chặn một số cổng đã public mà vps bạn đã chạy ra ngoài.

CHỐT: Nếu web bạn đang bị spam index trong Google Search Console hãy liên hệ mình trợ giúp.

Mình đã bị spam index trong Google Search Console nhiều rồi, chắc chắc làm được.

4. Tăng cường bảo mật cho website / vps

Khi hacker có thể xâm nhập vào một trang web và chèn mã độc như mã bạn vừa chia sẻ, có thể có một số nguyên nhân và lỗ hổng bảo mật khiến hacker có cơ hội thực hiện hành động đó. Dưới đây là các nguyên nhân chính mà hacker có thể lợi dụng để xâm nhập vào trang web của bạn:

- Lỗ hổng trong phần mềm hoặc framework

- Lỗi bảo mật trong phần mềm hoặc framework: Nếu bạn đang sử dụng các phần mềm web như ASP.NET, WordPress, hoặc một CMS nào đó mà không được cập nhật, hacker có thể khai thác các lỗ hổng đã biết để xâm nhập vào hệ thống. Ví dụ, các lỗ hổng như SQL Injection, XSS (Cross-Site Scripting), hoặc Remote Code Execution (RCE) có thể giúp hacker chèn mã độc vào trang web.

- Vấn đề với thư viện hoặc plugins: Nếu bạn sử dụng các thư viện, plugins, hoặc extensions mà không cập nhật, chúng có thể chứa các lỗ hổng bảo mật đã biết, giúp hacker truy cập vào trang web của bạn.

- Lỗ hổng trong quản lý đăng nhập và phân quyền

- Mật khẩu yếu: Nếu tài khoản quản trị viên hoặc người dùng có quyền truy cập cao vào hệ thống có mật khẩu yếu hoặc dễ đoán (như

admin123,password,123456), hacker có thể dễ dàng tấn công bằng phương pháp brute force hoặc đoán mật khẩu. - Không có cơ chế xác thực 2 yếu tố (2FA): Nếu không sử dụng xác thực hai yếu tố, hacker có thể dễ dàng chiếm quyền truy cập vào tài khoản quản trị viên nếu họ đã có mật khẩu.

- Lỗ hổng trong phân quyền: Nếu hệ thống của bạn không phân quyền chính xác, người dùng có quyền truy cập vào các phần không cần thiết của hệ thống, tạo cơ hội cho hacker xâm nhập và thay đổi mã nguồn.

- Lỗ hổng trong việc xử lý tải lên tệp

- Không kiểm tra các tệp tải lên: Nếu trang web của bạn cho phép người dùng tải lên tệp mà không kiểm tra loại tệp (chẳng hạn như chỉ cho phép hình ảnh hoặc tài liệu an toàn), hacker có thể tải lên tệp chứa mã độc như

.php,.phtml,.jsp, v.v. Tệp này có thể chứa mã JavaScript hoặc PHP để thực thi các lệnh từ xa khi chạy trên máy chủ. - Không kiểm tra nội dung tệp: Nếu không kiểm tra đúng nội dung tệp tải lên (chẳng hạn, không quét mã độc trong các tệp), hacker có thể tải lên tệp chứa mã độc hoặc script có thể chạy trên máy chủ của bạn.

- Lỗ hổng trong cấu hình máy chủ

- Cấu hình sai quyền truy cập máy chủ: Nếu quyền truy cập vào các thư mục hoặc tệp quan trọng trên máy chủ không được thiết lập chính xác (ví dụ, quyền ghi trên các thư mục không cần thiết), hacker có thể tải lên hoặc sửa đổi các tệp mà không gặp trở ngại.

- Máy chủ không được bảo mật: Nếu máy chủ của bạn không được cấu hình với các biện pháp bảo mật như tường lửa (firewall), chống mã độc (antivirus), và giám sát hoạt động, hacker sẽ có nhiều cơ hội để tấn công và xâm nhập.

- Lỗ hổng trong bảo mật ứng dụng web

- SQL Injection (SQLi): Nếu ứng dụng web của bạn không bảo vệ đúng cách các đầu vào người dùng và không sử dụng các biện pháp bảo mật như chuẩn bị câu truy vấn (prepared statements), hacker có thể chèn mã SQL độc hại vào các trường nhập liệu và điều khiển cơ sở dữ liệu để lấy cắp hoặc sửa đổi dữ liệu.

- Cross-Site Scripting (XSS): Nếu ứng dụng web không kiểm tra và làm sạch đúng cách đầu vào của người dùng, hacker có thể chèn mã JavaScript độc hại vào trang web của bạn và thực hiện các cuộc tấn công như đánh cắp cookie hoặc điều khiển trình duyệt của người dùng.

- Cross-Site Request Forgery (CSRF): Nếu ứng dụng web không bảo vệ đúng cách các yêu cầu từ phía người dùng, hacker có thể giả mạo yêu cầu và thực hiện hành động trái phép (chẳng hạn thay đổi mật khẩu, xóa dữ liệu).

- Vấn đề với CORS (Cross-Origin Resource Sharing) và CSRF

- CORS cấu hình sai: Nếu trang web của bạn không được cấu hình đúng với chính sách CORS, hacker có thể gửi các yêu cầu từ một trang web độc hại tới trang web của bạn và thực thi các hành động trái phép.

- Không có CSRF protection: Nếu ứng dụng của bạn không có bảo vệ chống lại CSRF, hacker có thể lợi dụng người dùng đang đăng nhập để thực hiện các hành động trái phép, ví dụ như gửi yêu cầu thay đổi mật khẩu.

- Social Engineering (Kỹ thuật lừa đảo)

- Lừa đảo qua email hoặc phishing: Hacker có thể sử dụng các chiến thuật lừa đảo để dụ dỗ bạn hoặc người quản trị trang web tải lên hoặc thực thi mã độc. Điều này có thể bao gồm việc gửi email giả mạo hoặc tạo trang web giả mạo để lấy cắp thông tin đăng nhập.

5. Tham khảo hướng dẫn của web chính thống Google

https://support.google.com/webmasters/answer/9689846?hl=vi#zippy=,web-page-url

Báo cho Google là web bạn đã bị tấn công: https://web.dev/articles/hacked?hl=vi

6. Hàng loạt website cơ quan Nhà nước bị chèn link quảng cáo cờ bạc

Không những trang web cơ quan nhà nước, mà rất nhiều trang web, tôi cũng đã bị, vấn nạn web cơ bạc chèn vào rất khó tránh khỏi, bởi nguyên nhân windows server phiên bản cũ, còn lại sử dụng dạng crack.

Ngoài nguyên nhân trên còn do website bị lỗ hỏng.

Mình đã từng bị hack dạng này, đối tượng đã tìm lỗi hõng của window để tấn công vào.

Nếu bạn đang bị tình trạng trên hãy liên hệ tôi, trợ giúp nhé.

7. Sau đây là lời khuyên của tôi khi website bạn bị chèn link

Tôi là Mr Nhật, Chào bạn, tôi rất tiếc khi website của bạn đã bị hack và chèn link cờ bạc. Đây là một vấn đề nghiêm trọng có thể ảnh hưởng đến uy tín và thứ hạng của website trên các công cụ tìm kiếm. Dưới đây là các bước bạn nên thực hiện ngay lập tức để xử lý tình huống này:

- Cô lập và Đặt Website ở Chế Độ Bảo Trì

Ngay lập tức đặt website của bạn vào chế độ bảo trì để ngăn chặn hacker tiếp tục gây hại và người dùng truy cập vào các nội dung độc hại.

Nếu có thể, hãy tạm thời khóa hoàn toàn website để tiến hành các bước làm sạch.

- Xác định Phạm vi và Nguồn gốc của Vấn đề

Kiểm tra các file và thư mục: Sử dụng trình quản lý file của hosting (ví dụ: cPanel File Manager) hoặc giao thức FTP để kiểm tra các file và thư mục trên website. Tìm kiếm các file lạ, các file có thời gian chỉnh sửa gần đây mà bạn không thực hiện, hoặc các đoạn mã đáng ngờ trong các file hiện có (đặc biệt là các file PHP, JavaScript).

Kiểm tra cơ sở dữ liệu: Sử dụng phpMyAdmin hoặc công cụ quản lý cơ sở dữ liệu khác để kiểm tra các bảng. Tìm kiếm các bản ghi bị chèn thêm dữ liệu không mong muốn, đặc biệt là các liên kết cờ bạc.

Kiểm tra các file log: Xem xét các file log truy cập (access logs) và log lỗi (error logs) của server để xác định các hoạt động bất thường hoặc các nguồn truy cập đáng ngờ.

Sử dụng công cụ quét bảo mật trực tuyến: Có một số công cụ trực tuyến như Sucuri SiteCheck hoặc VirusTotal có thể giúp bạn quét website để phát hiện các mã độc và các dấu hiệu bị hack.

Loại bỏ Mã độc và các Liên kết Cờ bạc

Xóa các file độc hại: Xóa bỏ bất kỳ file nào bạn xác định là độc hại hoặc không thuộc về website của bạn.

Gỡ bỏ các đoạn mã độc: Mở các file bị nhiễm và cẩn thận xóa bỏ các đoạn mã độc hoặc các liên kết cờ bạc bị chèn vào. Nếu bạn không chắc chắn về một đoạn mã nào đó, hãy sao lưu file đó trước khi xóa.

Làm sạch cơ sở dữ liệu: Xóa bỏ các bản ghi hoặc dữ liệu bị chèn liên quan đến các liên kết cờ bạc.

Khôi phục từ Bản sao lưu (Nếu có)

Nếu bạn có một bản sao lưu sạch của website (trước thời điểm bị hack), đây là cách nhanh nhất để khôi phục lại website của bạn.

Tuy nhiên, hãy đảm bảo rằng bạn đã xác định và khắc phục lỗ hổng bảo mật trước khi khôi phục, để tránh bị hack lại.

Thông báo cho Google và các Công cụ Tìm kiếm

Sử dụng Google Search Console để kiểm tra tình trạng bảo mật của website. Nếu Google đã phát hiện các nội dung độc hại, hãy làm theo hướng dẫn của họ để khắc phục và yêu cầu xem xét lại.

Gửi yêu cầu xóa các URL bị nhiễm độc hoặc chứa liên kết cờ bạc mà Google đã index.

Liên hệ với Nhà cung cấp Hosting

Thông báo cho nhà cung cấp hosting của bạn về sự cố. Họ có thể hỗ trợ bạn trong việc kiểm tra server, cung cấp các bản ghi log chi tiết hơn, và có thể có các công cụ hoặc dịch vụ để giúp bạn làm sạch website.

Phòng ngừa Tái nhiễm

Sau khi đã làm sạch và bảo mật website, hãy tiếp tục theo dõi chặt chẽ các hoạt động trên website.

Thực hiện sao lưu website thường xuyên.

Luôn cập nhật phần mềm và plugin.

Nâng cao nhận thức về bảo mật cho bản thân và những người quản lý website.

Xử lý spam index trong Google Search Console đơn giản nhưng bạn cần hiểu nguyên bị từ đâu.